-

看得见的世界和看不见的世界,让我痛苦的事物总是由看不见的世界而来

-

人们以为,最伤心的回忆来自痛苦的经历,其实最伤心的回忆莫过于,那些无法再现的幸福的经历

-

水是眼波横,山是眉峰聚。

-

大家即将各自展开旅程,挥别这个没落的城镇。

-

什么都无法舍弃的人,什么都无法改变

-

只要活在世上,就免不了会遇上分离

-

我不管这个世上的人怎么说我,我只想依照我的信念做事,绝不后悔,不管现在将来都一样。

-

那些青春期的脆弱自尊,轻易不得触碰,那极有有可能成为对他或她一生的打扰

-

我住长江头,君住长江您们尾。

-

生活坏到一定程度就会好起来,因为它无法更坏

-

你必须了解的是,无论它们离得多近,它们并没有融合在一起而形成一个新的事物

-

自己的过去会被当做笑话或者捏他的形式,被他人随随便便的共有化

-

如果自己都说做不到,而什么都不去做的话,那就更是什么都做不到,什么都不会改变,什么都不会结束

-

那一张张卡牌上,都写满了你的名字,我总是告诉自己,哪一张没有你的名字,我就会忘记你。

-

嘤其鸣兮,求其友声。友声可远在千里之外,可远在数十百年之后。

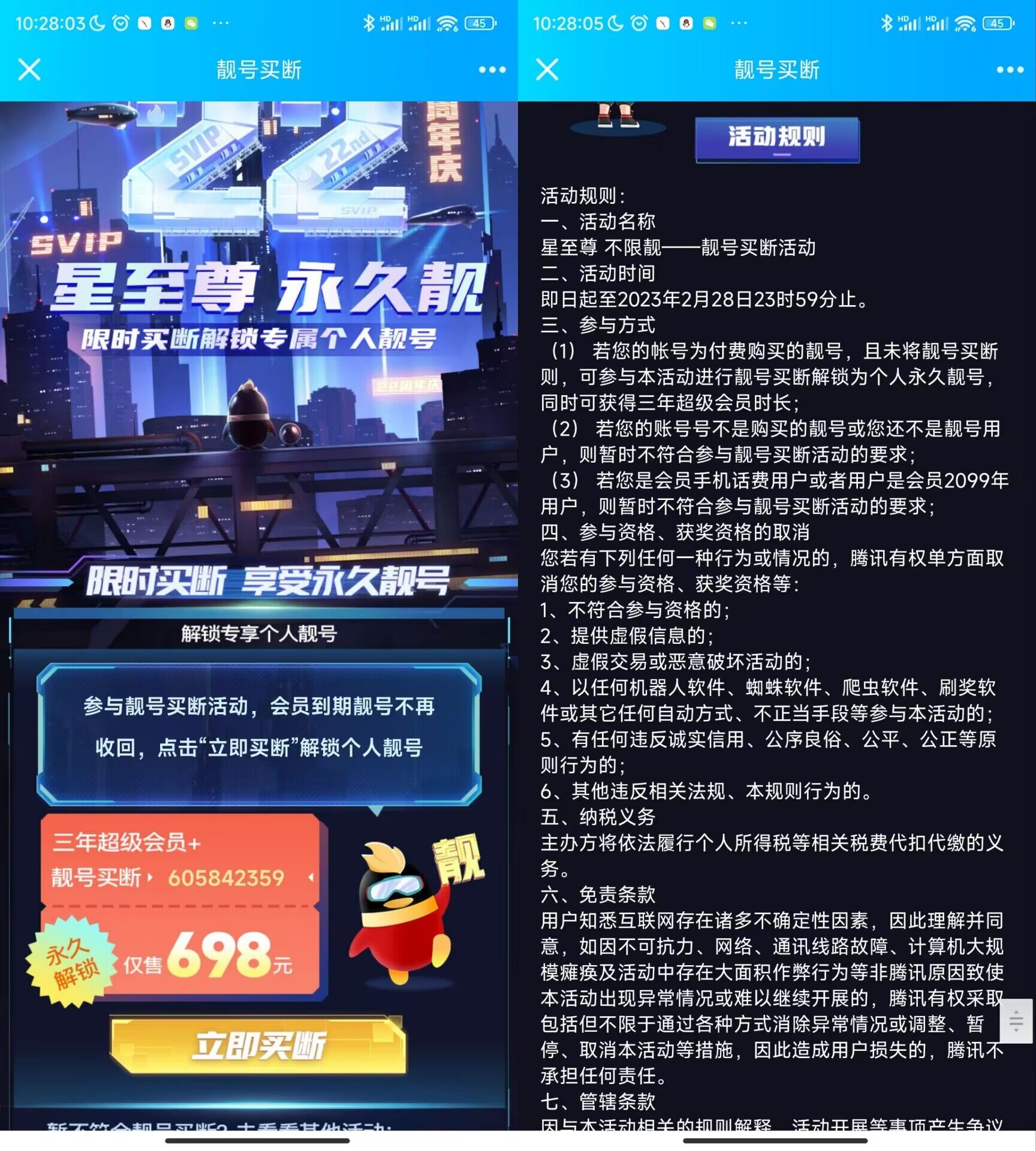

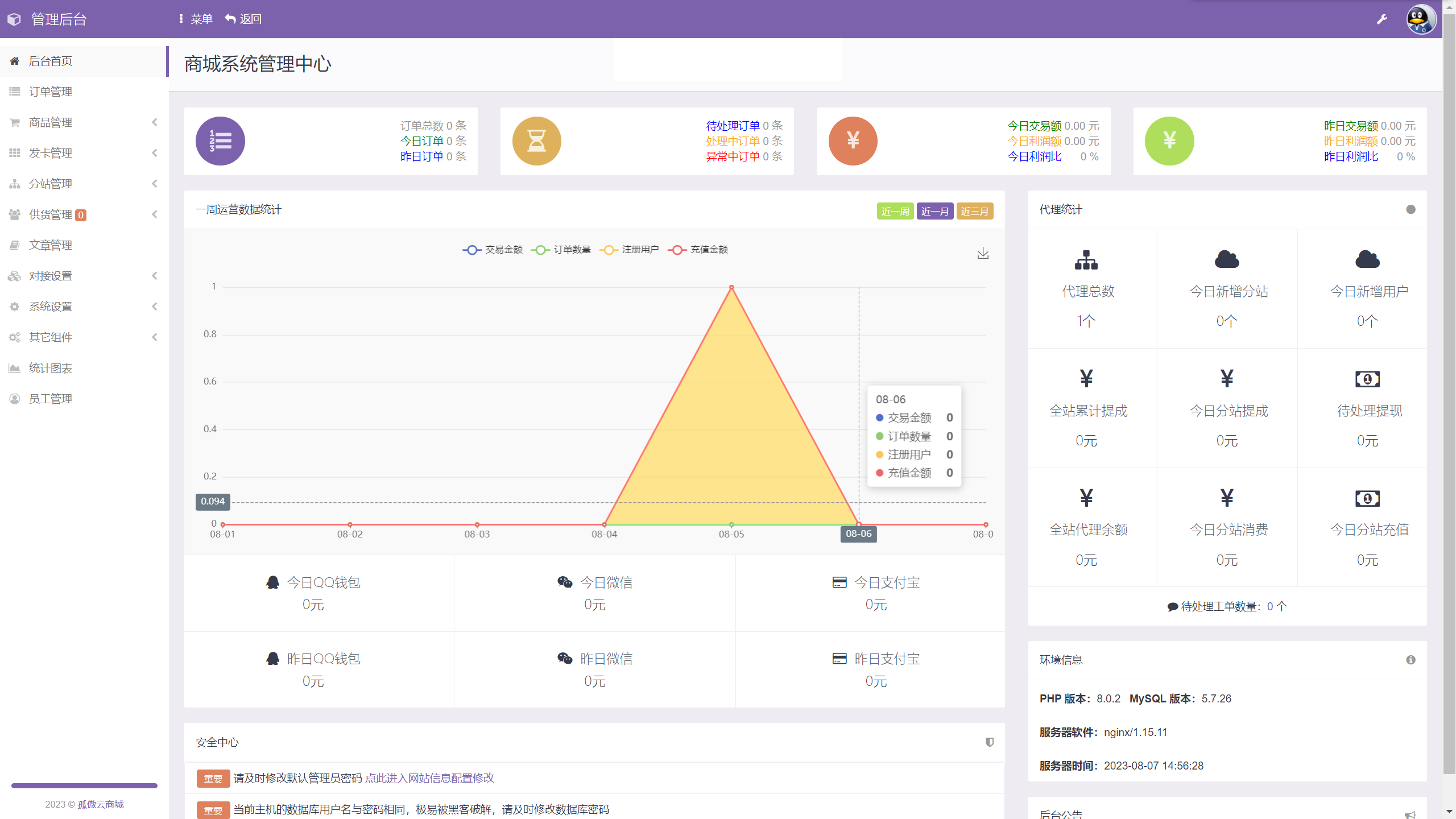

![[原创分享]彩虹云商城简介模板素颜首发免费分享](https://blog.qqdsw8.cn/usr/uploads/2023/03/1412528075.png)